什么是arp攻击?ARP(地址解析协议)攻击是一种网络攻击,攻击者试图欺骗网络中的计算机或网络设备,使它们发送信息到错误的网络地址。ARP协议是用于将IP地址映射到物理MAC地址的协议,而ARP攻击利用了这一点。

ARP攻击的一种常见形式是ARP欺骗(ARP Spoofing),其中攻击者发送虚假的ARP响应,以欺骗网络中的其他设备。这种攻击可能导致中间人攻击(Man-in-the-Middle,MITM),其中攻击者能够拦截和查看通过受害者之间的通信。

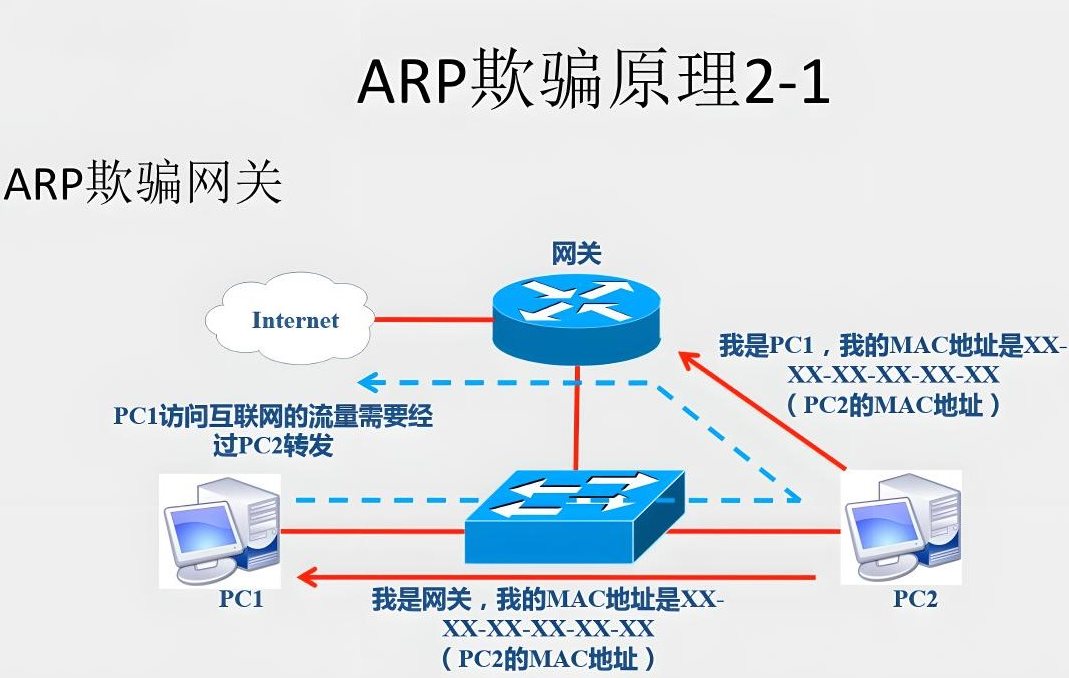

arp攻击原理

在正常的网络通信中,计算机会使用ARP请求来查找特定IP地址对应的MAC地址。攻击者可以发送虚假的ARP响应,欺骗其他计算机,使它们相信攻击者的MAC地址与目标IP地址的映射是正确的。一旦其他计算机接受了虚假的ARP响应,它们就会将数据发送到攻击者的MAC地址,从而使攻击者能够窃取、修改或阻止通信。

ARP攻击步骤:

监听网络: 攻击者首先在目标网络中监听网络流量,以便了解目标设备的IP地址和MAC地址的映射关系。

发送虚假ARP响应: 一旦攻击者了解目标设备的IP地址,他们会发送虚假的ARP响应包,宣称自己是拥有目标IP地址的设备,并提供一个虚假的MAC地址。这样,其他设备会将目标IP地址与攻击者的虚假MAC地址关联起来。

欺骗目标设备: 当其他设备收到攻击者发送的虚假ARP响应时,它们会更新其ARP缓存,认为攻击者的MAC地址是与目标IP地址关联的正确地址。这就是攻击者欺骗其他设备的过程。

中间人攻击: 一旦攻击者成功欺骗了目标设备,它们可以成为通信的中间人。攻击者可以拦截、查看或修改目标设备与其他设备之间的通信,这被称为中间人攻击(MITM攻击)。

数据窃取或篡改: 攻击者通过中间人位置,可以窃取敏感信息、修改数据包,或者阻止正常的通信流量。

arp攻击防护

常见的ARP攻击解决方法:

使用静态ARP表: 将网络中的设备的IP地址和MAC地址的映射关系配置为静态,而不是使用动态的ARP协议。这样可以减少ARP欺骗的成功机会,因为攻击者不能通过发送虚假的ARP响应来改变这些静态映射。

ARP防火墙: 部署ARP防火墙来检测和阻止异常的ARP流量。ARP防火墙可以监视并过滤网络上的ARP请求和响应,识别潜在的攻击行为,并采取相应的防御措施。

网络监控: 使用网络监控工具,实时监视网络流量和设备之间的通信。异常的ARP请求和响应可以被及时检测到,从而采取措施来应对潜在的攻击。

使用安全通信协议: 在网络通信中使用加密和安全协议,如SSL/TLS,以确保数据在传输过程中是加密的。即使攻击者能够拦截通信,也难以解密和篡改加密的数据包。

定期检查ARP缓存: 定期检查设备上的ARP缓存,确保其中的IP地址和MAC地址映射是正确的。如果发现异常,可以手动清除缓存或重新获取正确的映射。

网络隔离: 将关键设备放置在网络的受保护区域,限制非授权设备的访问。这有助于减少受到ARP攻击的设备数量。

-

2024-06-12

-

2024-06-03

-

2024-05-22

-

2024-05-22

-

2024-05-09